Un 40% de las empresas está bajo riesgo de violaciones de seguridad en sus sistemas informáticos

Un estudio del líder en auditoría de cambios y configuraciones, Netwrix Corporation, alerta de la falta de seguridad y control en los sistemas informáticos corporativos por parte de los profesionales de TI

Los cambios en los sistemas críticos de infraestructuras tecnológicas (TI) forman parte de la capacidad diaria organizativa de las empresas para cumplir con la infinidad de requisitos de los servicios informáticos más desarrollados, rápidos y eficaces. Según los expertos, estos cambios deben hacerse de manera controlada, ya que pueden causar una interrupción del sistema, violaciones de seguridad, amenazas internas y externas o un descenso de la eficacia operativa.

Netwrix Corporation (www.netwrix.es), uno de los proveedores más potentes de software para la auditoría de cambios y configuraciones, ha hecho públicos los resultados de su investigación sobre el estado de gestión de cambios en TI. Según la encuesta en la que se han recogido y analizado los datos de 577 profesionales de TI de empresas de diferentes tamaños y sectores, un 60% de los expertos en TI hace los cambios no documentados a sus sistemas sin informar a nadie. Sin embargo, un 40% de las compañías no tiene aún incorporada en sus infraestructuras ninguna solución formal para la gestión de cambios.

Sin medios para controlar los cambios producidos, una empresa es prácticamente incapaz de conocer qué cambio ha provocado una brecha de seguridad o una parada del correcto funcionamiento del sistema, es decir, no tiene posibilidad de saber exactamente qué hay que revertir para resolver el problema.

Sin medios para controlar los cambios producidos, una empresa es prácticamente incapaz de conocer qué cambio ha provocado una brecha de seguridad o una parada del correcto funcionamiento del sistema, es decir, no tiene posibilidad de saber exactamente qué hay que revertir para resolver el problema.

“Muchos administradores gestionan los cambios críticos utilizando tanto las hojas de cálculo como las soluciones avanzadas para la gestión de cambios. Sin embargo, algunas organizaciones deciden usar nada más que los datos de registro sin procesar para tener cierta visión de los cambios efectuados. Al mismo tiempo, muchas instituciones solamente cuentan con los procesos o soluciones de gestión de cambios nativas y dejan que en su infraestructura TI todos los cambios se realicen sin registro y control”, explican los expertos de Netwrix Corporation.

Los resultados del estudio de Netwrix son los siguientes:

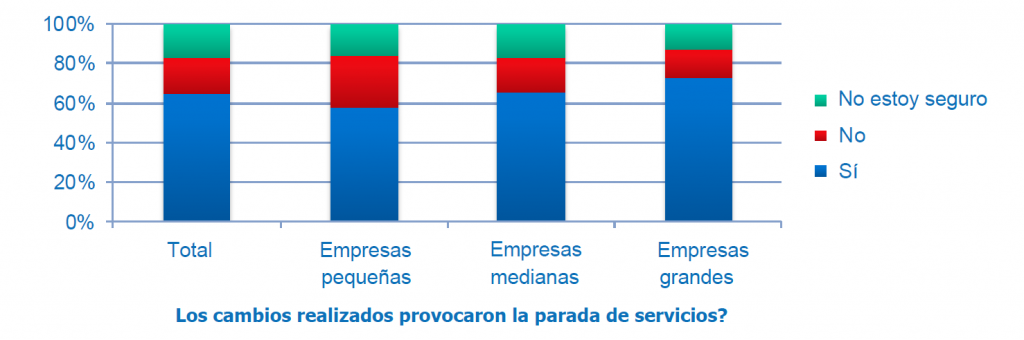

- El 65% realizó cambios que provocaron la parada de sus servicios;

- El 52% hace, a diario o semanalmente, cambios que causan la interrupción del sistema;

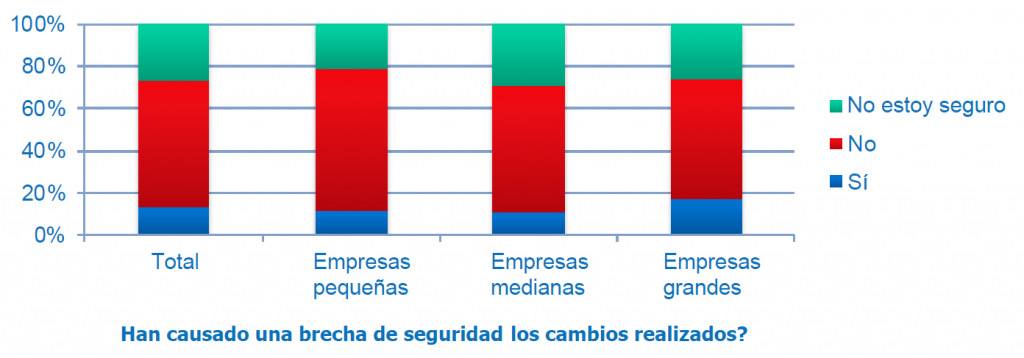

- El 39% efectuó algún cambio que fue la causa raíz de una brecha de seguridad;

- El 40% hace, a diario o semanalmente, cambios que afectan la seguridad. Resulta interesante, que las organizaciones de los sectores con nivel de seguridad elevado, tales como el sanitario (44%) o el financiero (46%) realizan los cambios críticos con más frecuencia;

- El 62% casi no tiene posibilidad real de auditar los cambios, lo que conlleva la incapacidad de cumplir con las mejores prácticas y las normativas de seguridad (LOPD, ISO27001, etc.);

- Sólo el 23% tiene en su entorno TI una solución para la auditoría de sistemas o cambia sus soluciones previas para validar mejor los cambios según su programa de gestión de cambios.

Cuando el sistema deja de funcionar o llega un auditor, la pregunta más frecuente es “¿Quién, dónde y cuándo ha realizado los cambios?”. Actualmente las empresas TI tienen todas las posibilidades de prepararse para situaciones como esta. Pero aun con la gran cantidad de profesionales que ejecutan los cambios sin gestionarlos, no pueden responder ni a los auditores ni a sí mismos qué cambios llevaron al problema y éste se hace cada día más grave.

Con el objetivo de mejorar la situación, Netwrix se dedica a la elaboración de soluciones simples y eficaces que ofrecen una visión completa y permanente de quién cambió qué, cuándo y dónde dentro de los entornos de la mayoría de sistemas TI. El análisis detallado de las causas raíz garantiza que todos los cambios –documentados y no documentados– estarán bajo control seguro, permitiendo al mismo tiempo cumplir con las normativas en un marco de mejores prácticas tales como ISO27001, LOPD, COBIT, entre otras.